[Azure AD] Authentification Passthrough et SSO

Microsoft a publié une nouvelle version de Azure AD Connect (anciennement DirSync) qui permet de synchroniser votre Active Directory vers Azure AD. 2 nouvelles fonctionnalités sont apparues:

- Passthrough authentication => Permet de vérifier la validité d’un compte (mot de passe, etc.) sans ADFS ni même agent en DMZ.

- Seamless SSO => Ajoute la possibilité de se connecter aux services Microsoft (office, azure, etc) sans passer par un ADFS.

Ces fonctionnalités sont actuellement en Preview. Donc ne les utilisez pas en prod :)

Plus d’informations ici: https://blogs.technet.microsoft.com/enterprisemobility/2016/12/07/introducing-azuread-pass-through-authentication-and-seamless-single-sign-on/

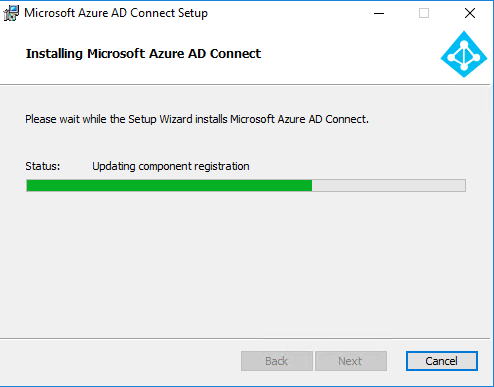

Commençons par le début, l’installation de Azure AD Connect. Téléchargez le ici et lancez l’installation:

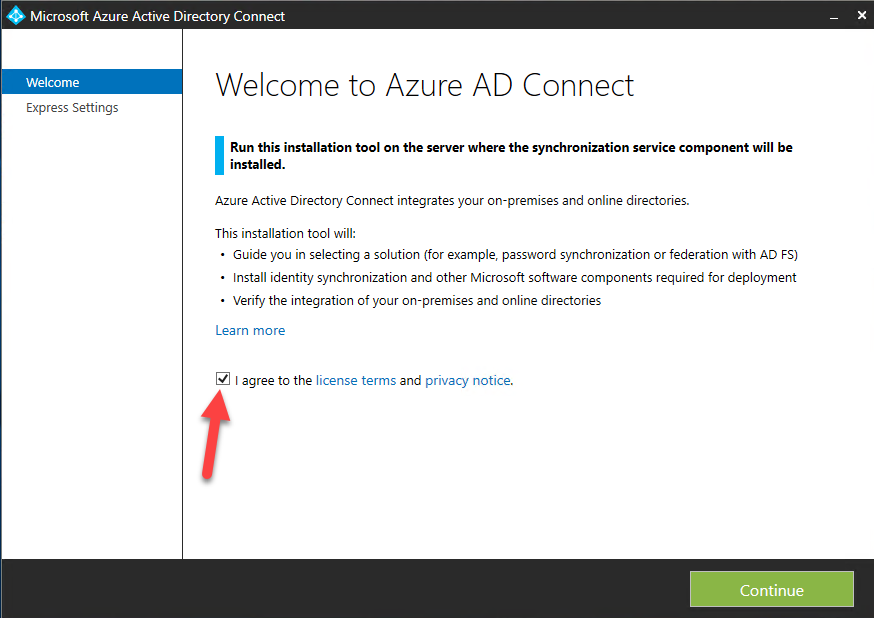

Une fois l’installation terminée, nous allons commencer la configuration. Acceptez la licence:

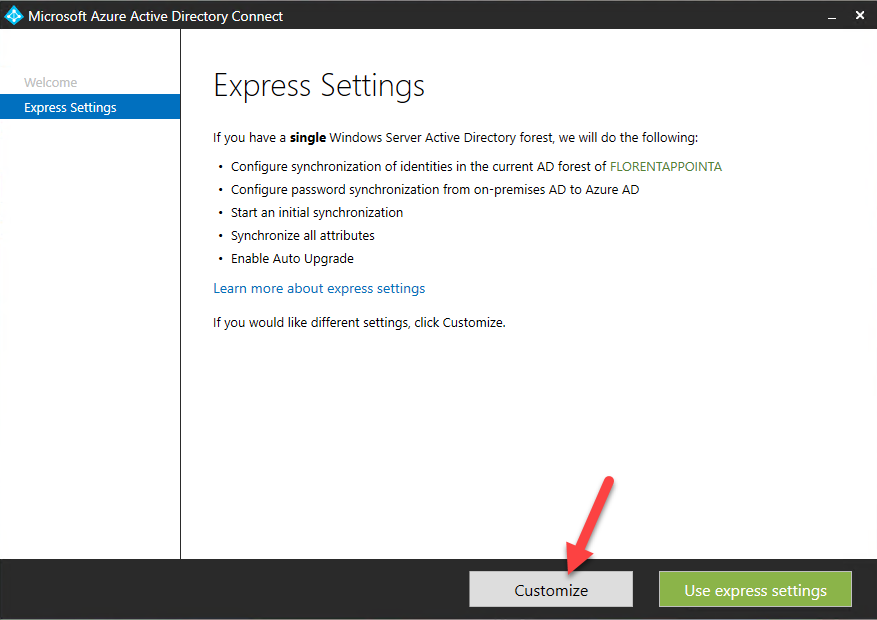

Choisissez une installation personnalisée:

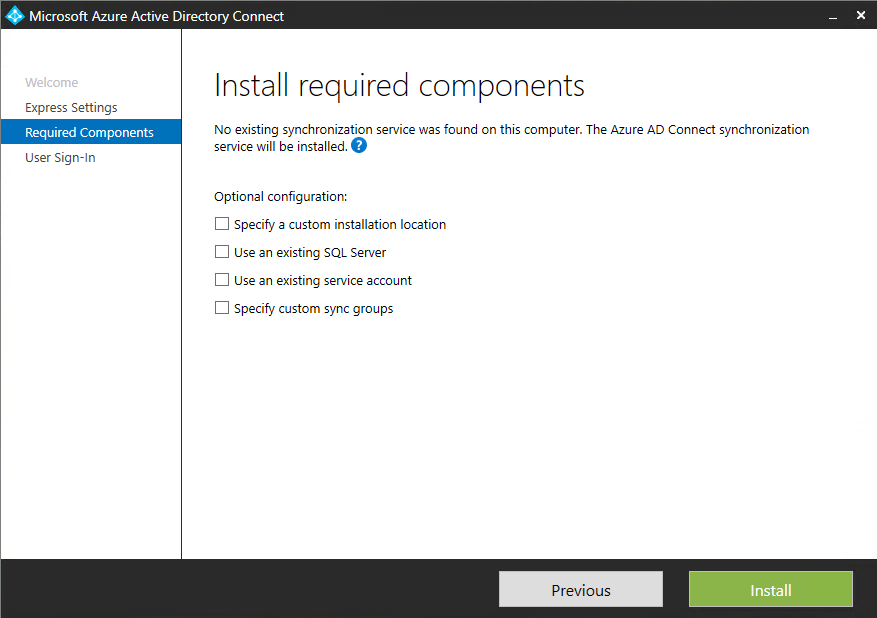

Définissez si vous souhaitez modifier le chemin d’installation, si vous souhaitez utiliser un serveur SQL existant, un compte de service, etc:

C’est ici que nous allons choisir les 2 nouveautés, PassThrough Authentication et SSO:

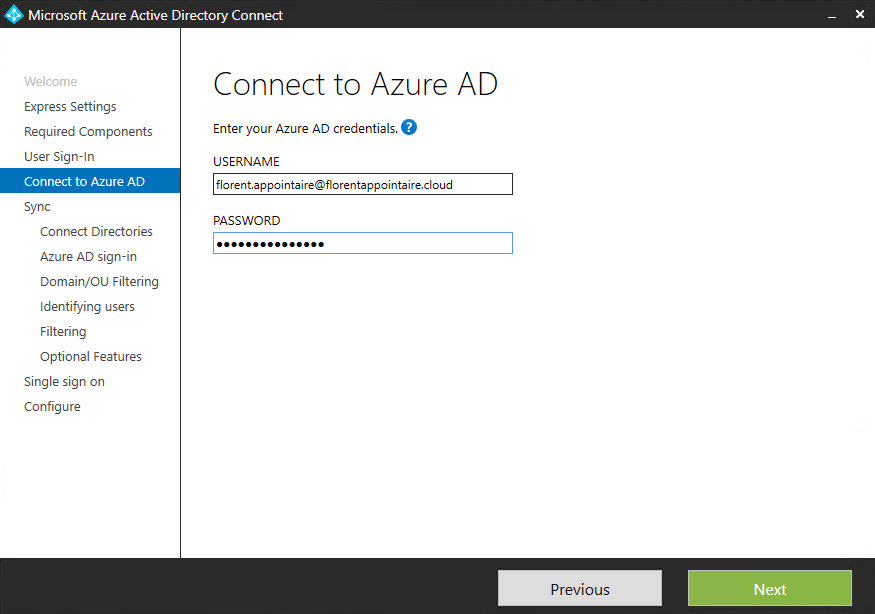

Connectez vous à votre Azure AD:

Ajoutez ensuite les forêt que vous souhaitez synchroniser:

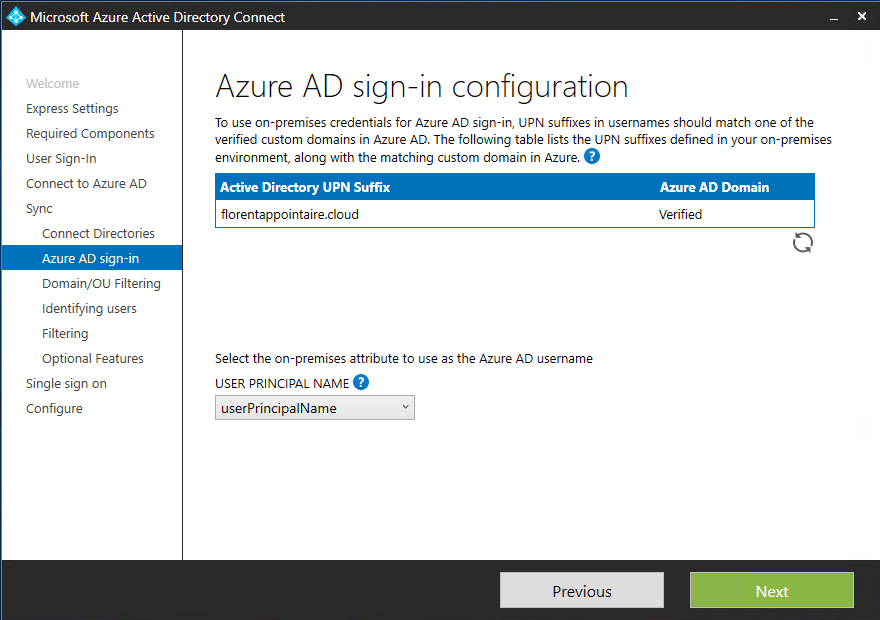

Votre domaine doit être vérifié pour continuer:

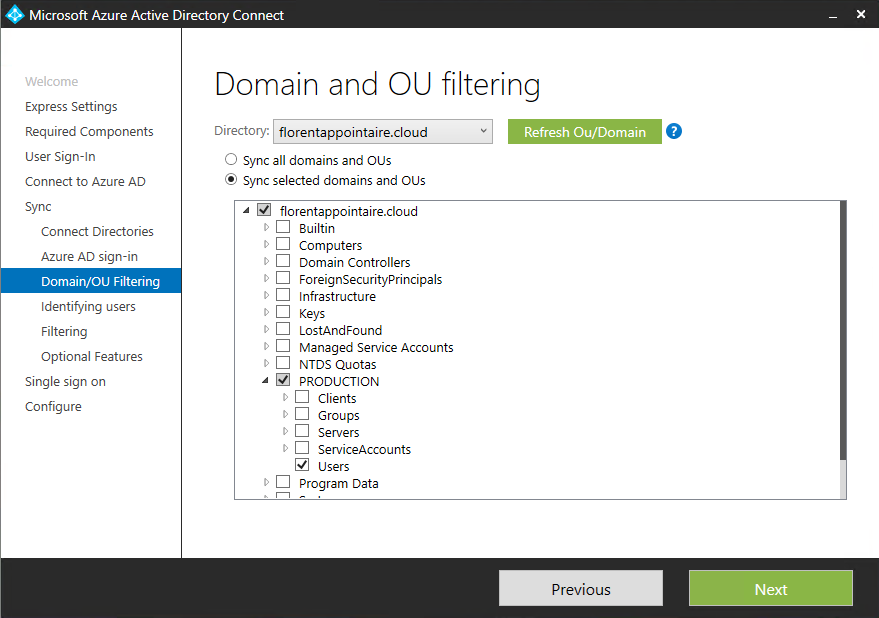

Choisissez quelle OU vous voulez synchroniser avec Azure AD:

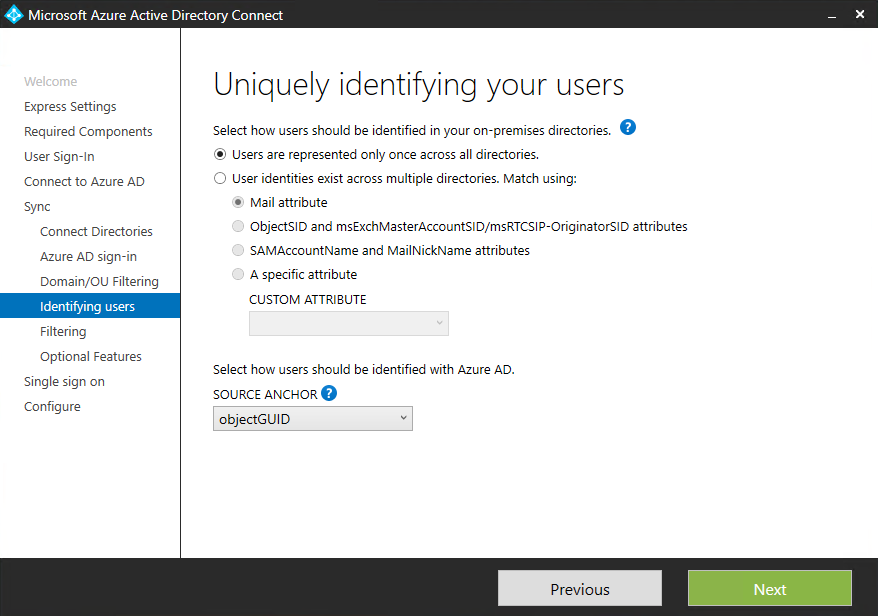

Choisissez ensuite comment identifier de façon unique vos utilisateurs:

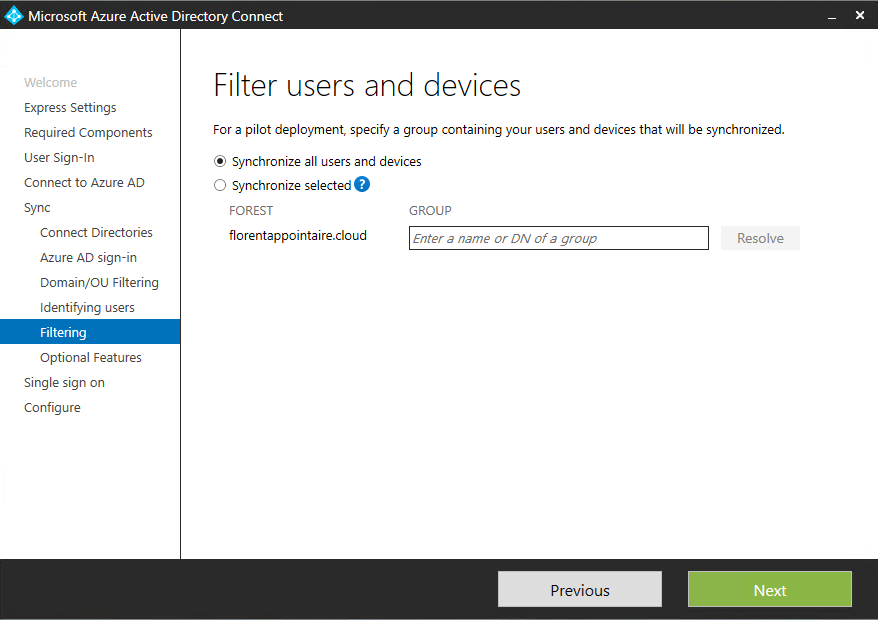

Pour un POC, vous pouvez sélectionner la 1ère option. En production, sélectionnez un groupe avec des utilisateurs de tests à synchroniser:

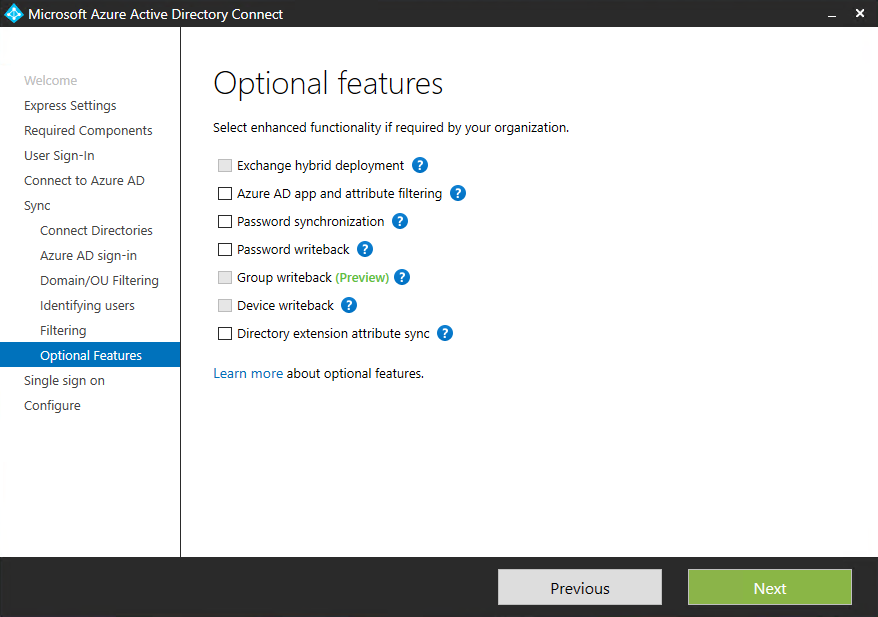

Si vous souhaitez synchroniser les mots de passes, etc. sélectionnez les options qui conviennent:

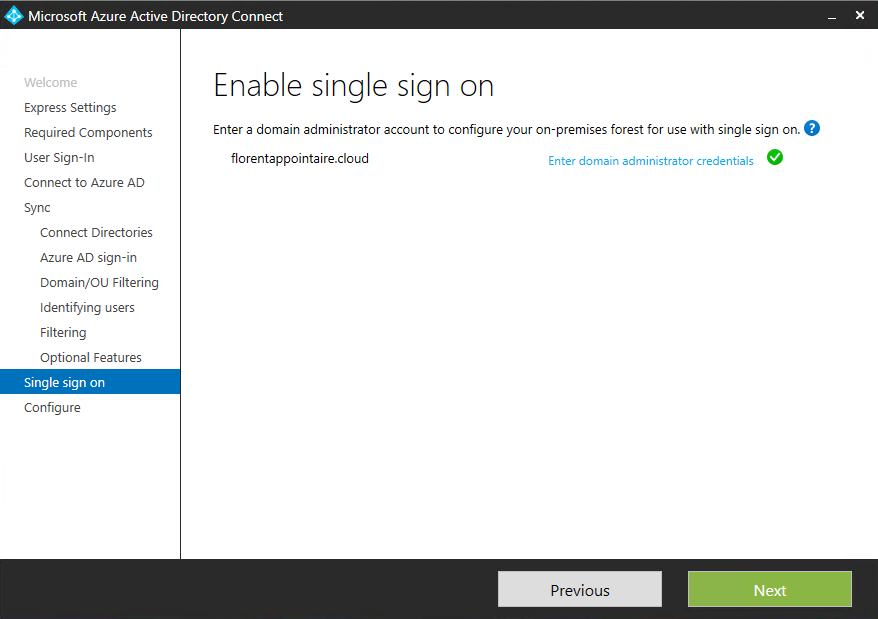

Renseignez ensuite un compte qui a les droits pour créer des objets de types ordinateurs dans votre AD:

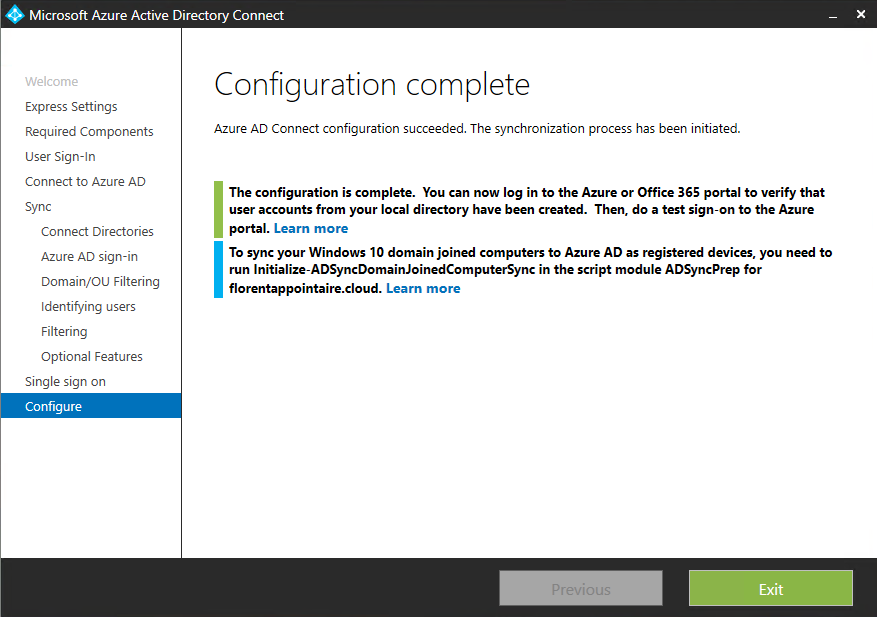

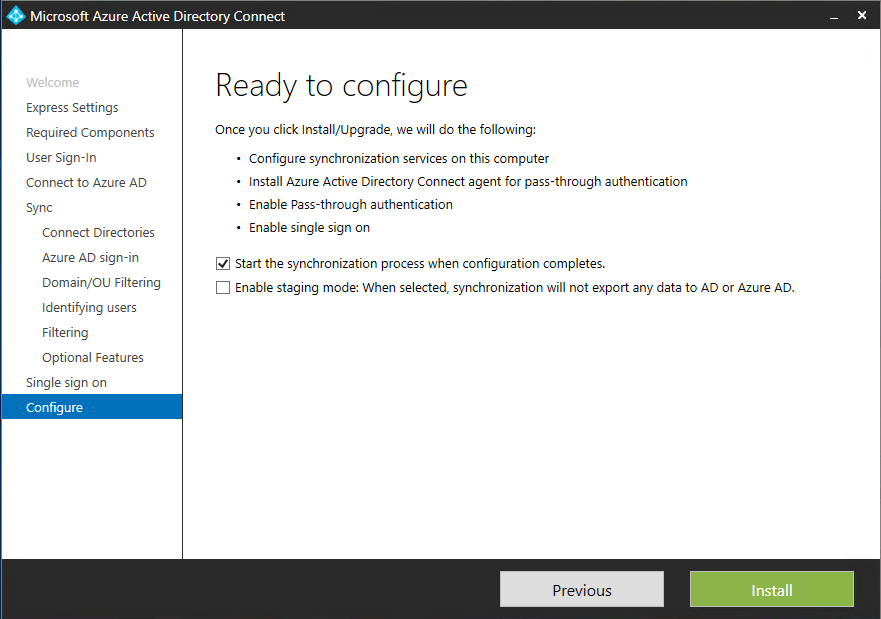

Lancez la synchronisation:

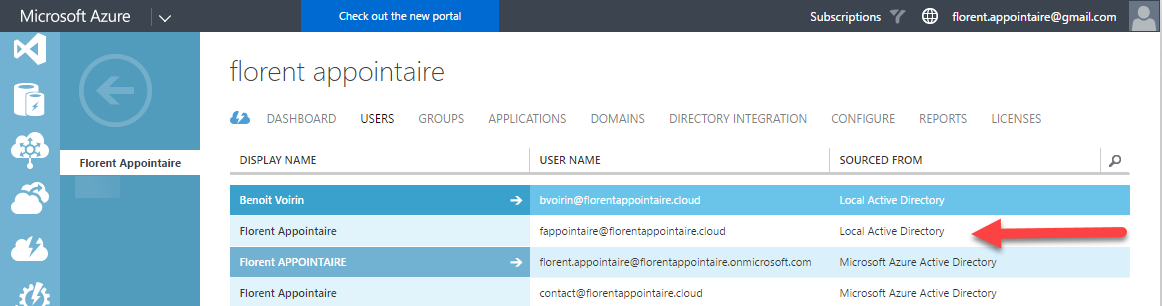

Vous pouvez vérifier que vos utilisateurs ont bien été synchronisés:

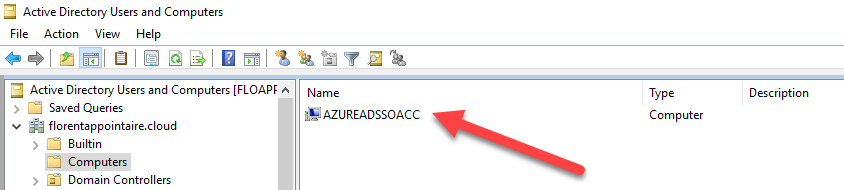

Dans votre Active Directory, un compte ordinateur a été créé pour le SSO:

Voici les 2 URLs qui sont utilisées pour le SSO. Vous pouvez trouver ceci dans l’édition d’attribut, dans l’attribut servicePrincipalName:

Avant de tester la connexion, nous allons ajouter par GPO ces 2 URLs à Internet Explorer pour utiliser la connexion en SSO. Ouvrez gpedit.msc et allez dans User Configuration > Policies > Administrative Templates > Windows Components > Internet Explorer > Internet Control Panel > Security Page et modifiez le paramètre Site to Zone Assignment List. Ajoutez les 2 URLs suivantes, avec une valeur à 1:

Effectuez un gpupdate /force sur le client/serveur sur lequel vous allez tester la connexion.

Pour terminer, rendez vous sur https://portal.office.com avec Internet Explorer et renseignez votre adresse email. Vous n’aurez pas le temps de tapper votre mot de passe que l’authentification sera terminée :)

Cette nouvelle fonctionnalité est très intéressante car vous n’avez plus besoin d’infrastructure ADFS qui peut être lourde en terme de ressource et couteuse (certificat, etc.).

Laisser un commentaire