[Azure] Firewall en Preview

Microsoft a rendu disponible en Preview, une nouvelle feature sur Azure, Azure Firewall. Ce dernier va vous permettre de protéger votre infrastructure, directement depuis Azure, sans déployer d’appliance virtuel, qui peuvent parfois coûter cher. La documentation complète se trouve ici : https://docs.microsoft.com/en-us/azure/firewall/

Pour commencer, il faut activer le RP qui va nous permettre d’utiliser Azure Firewall, avec les commandes suivantes:

Connect-AzureRmAccount

Register-AzureRmProviderFeature -FeatureName AllowRegionalGatewayManagerForSecureGateway -ProviderNamespace Microsoft.Network

Register-AzureRmProviderFeature -FeatureName AllowAzureFirewall -ProviderNamespace Microsoft.Network

Après plus ou moins 30 minutes, vous pouvez vérifier que la Preview a bien été activée (Registered) avec les commandes suivantes:

Get-AzureRmProviderFeature -FeatureName AllowRegionalGatewayManagerForSecureGateway -ProviderNamespace Microsoft.Network

Get-AzureRmProviderFeature -FeatureName AllowAzureFirewall -ProviderNamespace Microsoft.Network

Et de réactiver le RP réseau :

Register-AzureRmResourceProvider -ProviderNamespace Microsoft.Network

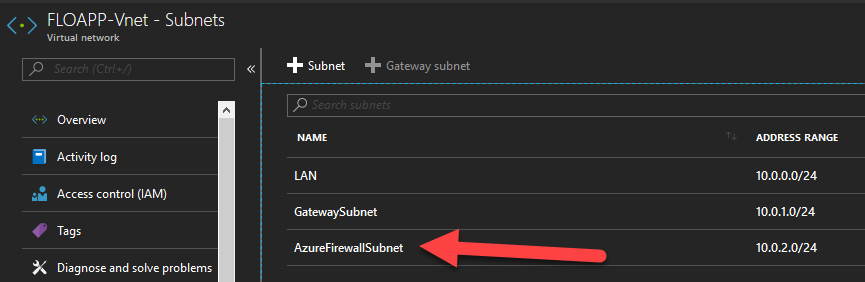

Il faut maintenant créer un sous réseau dédié à notre Azure Firewall. Il doit obligatoirement s’appeler AzureFirewallSubnet:

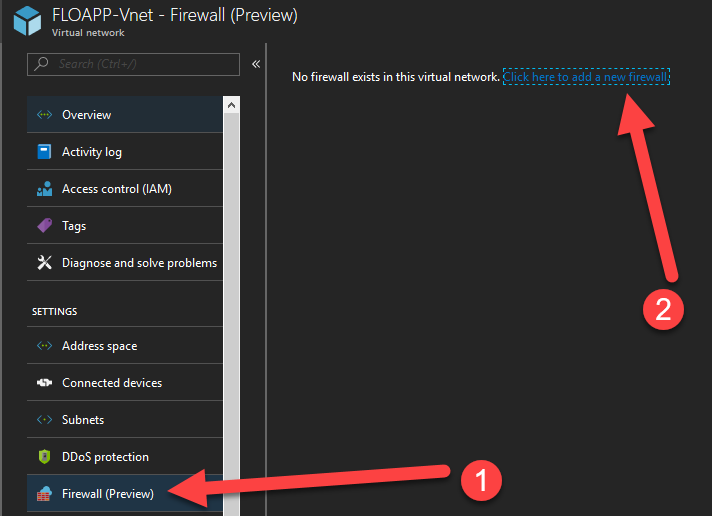

Allez ensuite sur le VNet où vous souhaitez activer la feature Azure Firewall, et cliquez sur Firewall (Preview) > Click here to add a new firewall:

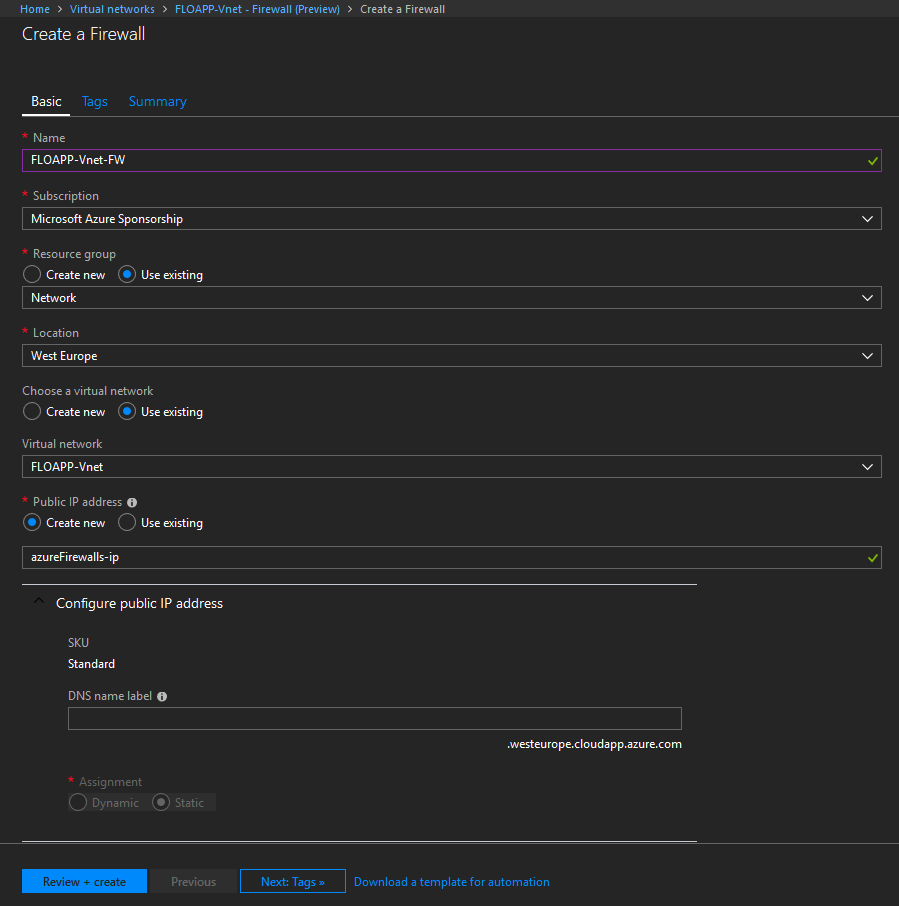

Donnez un nom à ce firewall et où vous souhaitez le déployer. Choisissez également le VNet où vous souhaitez le lier. Créez ou sélectionnez une IP Publique:

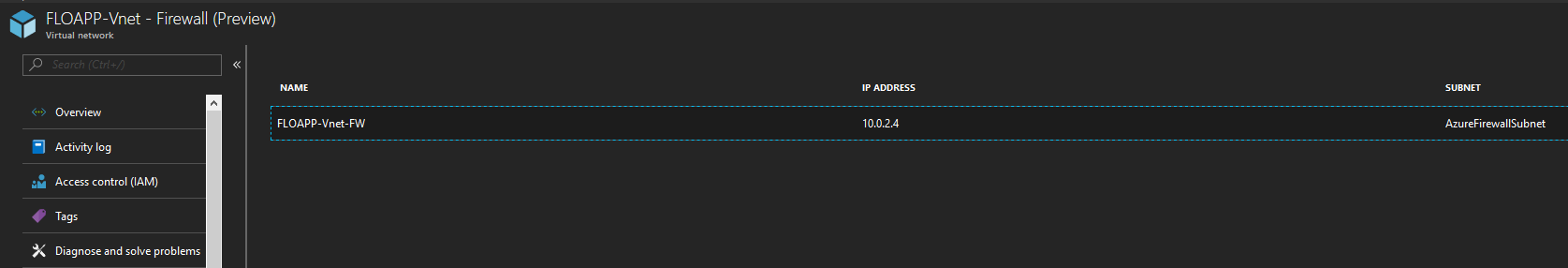

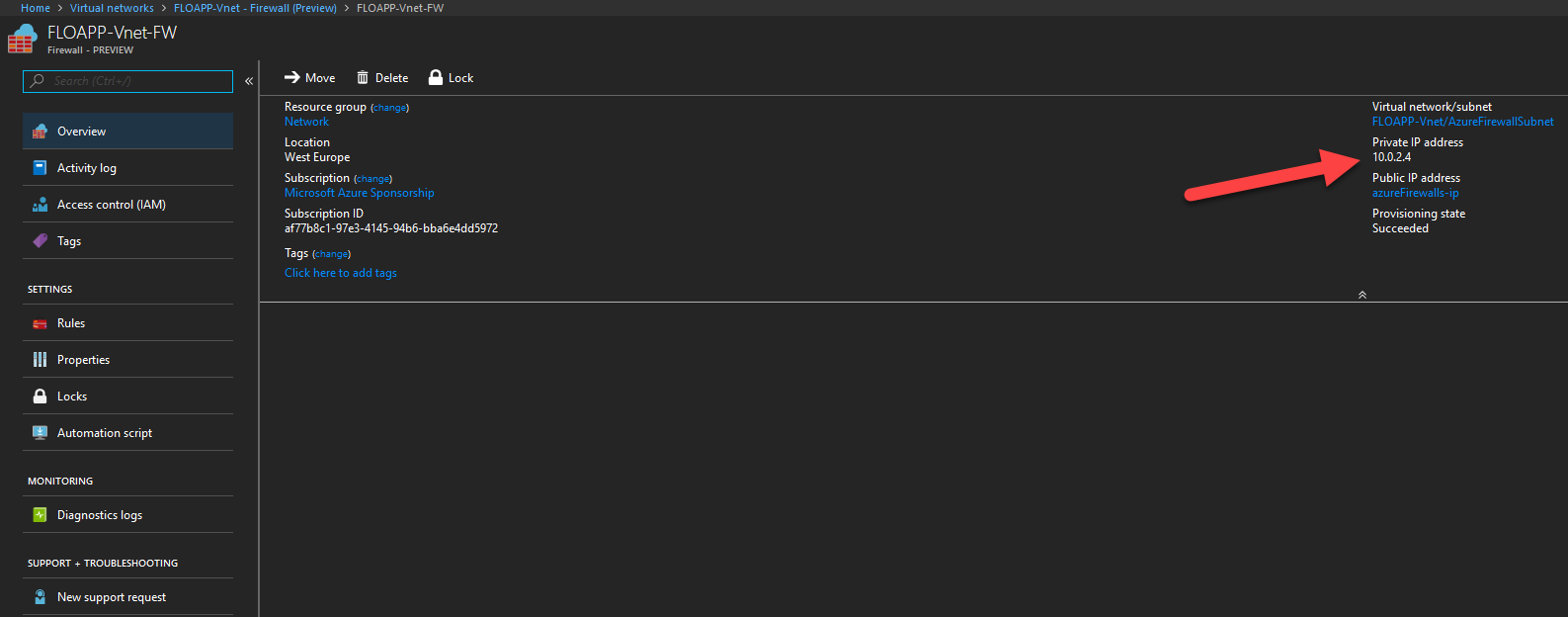

Après plusieurs minutes, le firewall est déployé sur votre réseau:

Récupérez l’adresse IP Privée de votre Firewall:

Il faut maintenant créer une nouvelle route table, pour dire à toutes nos VMs de passer par ce Firewall avant d’accéder à l’extérieur. Créez une nouvelle route table, comme ceci:

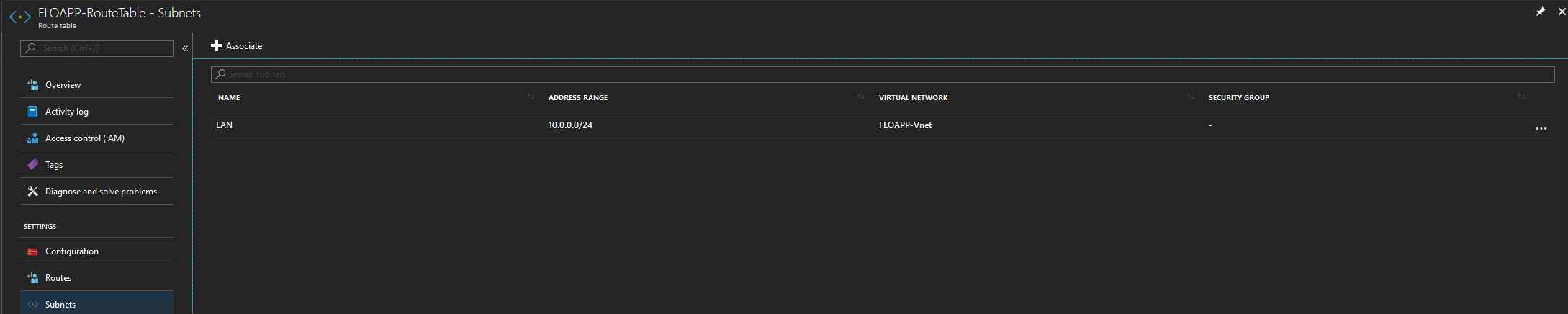

Associez le sous réseau que vous souhaitez protéger à cette table de routage:

Puis, créez une nouvelle route, avec comme préfixe 0.0.0.0/0 pour router tout le traffic vers ce firewall, et choisissez comme Next op, une virtual appliance et renseignez l’IP de votre Azure Firewall:

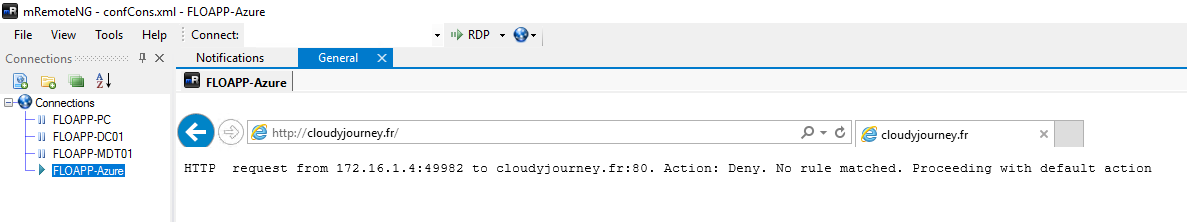

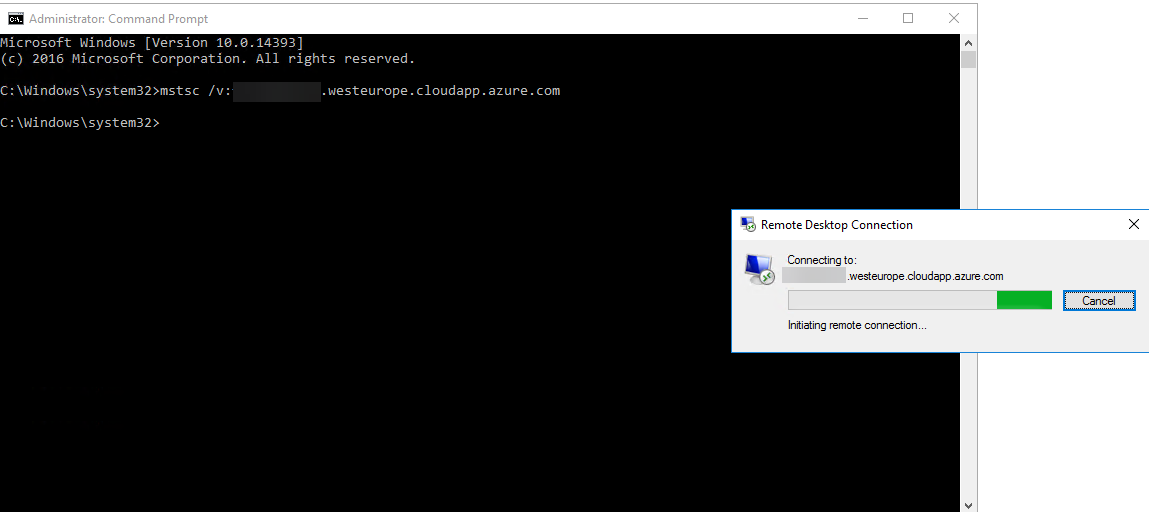

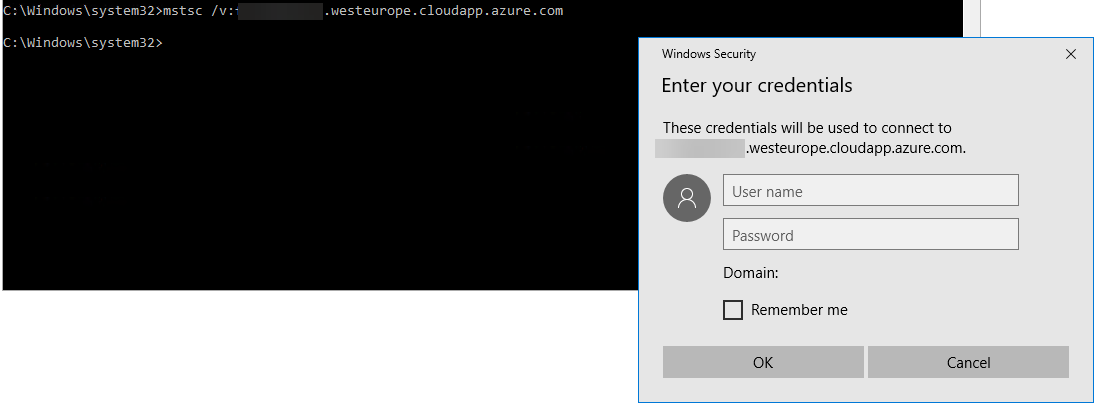

Si vous allez sur la VM qui est protégé par ce Azure Firewall, et que vous essayez d’aller sur un site web ou d’ouvrir une session RDP vers une machine, tout sera bloqué par défaut, comme vous pouvez le voir dans mes 2 exemples suivants:

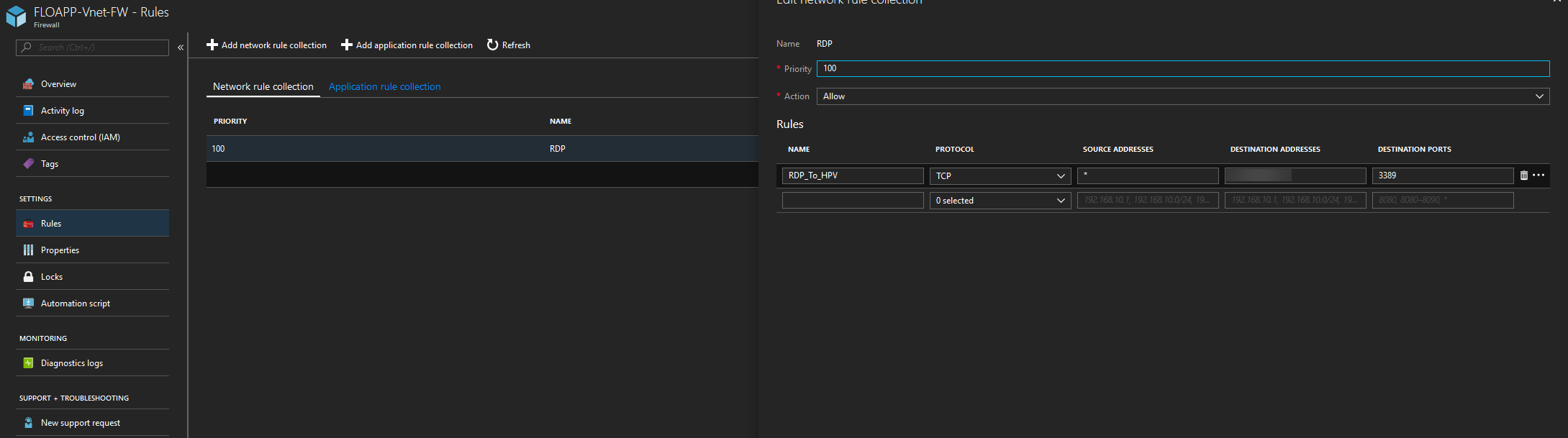

Ajoutez une règle de type Network pour autoriser les connexions réseaux vers l’exterieur. Dans mon cas, c’est du RDP, je rajoute donc une règle avec comme Protocole TCP, comme source n’importe quelle IP, comme destination l’IP de la VM que je souhaite attaquer en RDP et comme port 3389:

Après quelques secondes, le firewall est mis à jour et le système est débloqué:

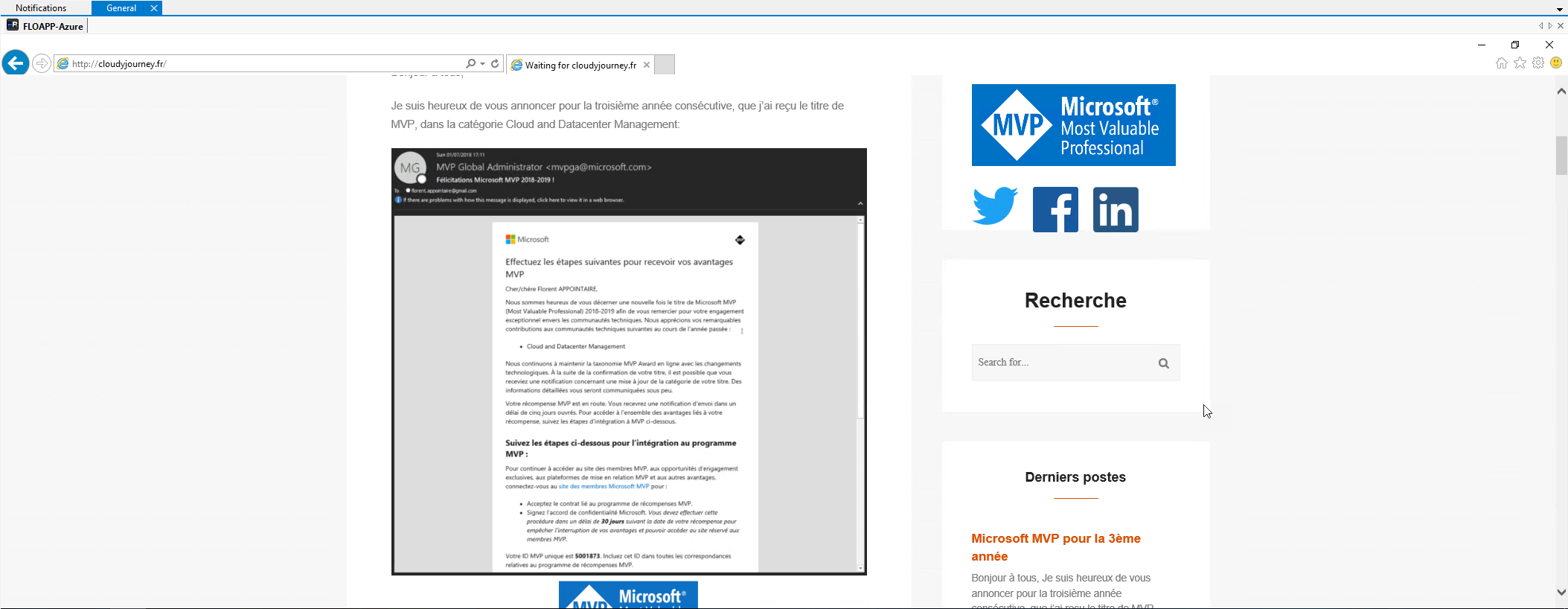

Faites de même pour la partie application. Ajoutez les règles pour les sites que vous souhaitez afficher, dans mon cas cloudyjourney.fr, sur les ports 443 et 80:

Vous pouvez maintenant accéder au site sans souci:

Cette nouvelle fonctionnalité est plus qu’intéréssante. Elle va permettre de gérer le traffic simplement, depuis Azure, vers l’extérieur, et ceci en mode PaaS :)

Laisser un commentaire